Der nachfolgende Artikel gibt Ihnen einen kurzen Überblick zum aktuellen Stand, Inhalt und der Zeitlinie.

Hier finden Sie den Entwurf zum Download auf der Seite des IDW: Link

Mit dem Entwurf des IDW EPS 528 legt das Institut der Wirtschaftsprüfer erstmals einen umfassenden Prüfungsstandard für die sogenannte „aufsichtliche DORA-Prüfung“ vor. Hintergrund ist die Verordnung (EU) 2022/2554, der Digital Operational Resilience Act (DORA), die den Finanzsektor europaweit verpflichtet, digitale Resilienz, Cybersecurity und IKT-Risikomanagement auf ein einheitliches regulatorisches Fundament zu stellen.

Zeitliche Entwicklung

Die DORA trat bereits im Januar 2023 in Kraft, ihre Anwendungspflichten beginnen jedoch ab dem 17. Januar 2025. Damit sind sämtliche Finanzunternehmen verpflichtet, die Vorgaben zur digitalen operationellen Resilienz einzuhalten. In Deutschland wurde dies durch das Finanzmarktdigitalisierungsgesetz (FinmadiG) umgesetzt, das die Prüfung bestimmter DORA-Anforderungen als Erweiterung der Jahresabschlussprüfung vorsieht.

Der Entwurf des IDW EPS 528 wurde am 21. Juli 2025 von den zuständigen Fachausschüssen des IDW verabschiedet und am 7. August 2025 vom Hauptfachausschuss gebilligt. Stellungnahmen dazu können bis zum 31. Oktober 2025 eingereicht werden. Ab dem Geschäftsjahr 2025 – also für alle Berichtszeiträume, die nach dem 31. Dezember 2024 beginnen – ist die Anwendung vorgesehen, wobei eine vorzeitige Umsetzung ausdrücklich möglich ist. Die endgültige Verabschiedung des Standards wird für Ende 2025 oder Anfang 2026 erwartet.

Zielsetzung des EPS 528

Das Ziel des Prüfungsstandards besteht darin, einheitliche Leitlinien für Abschlussprüfer zu schaffen, die im Rahmen der Jahresabschlussprüfung auch die Einhaltung zentraler DORA-Vorgaben zu beurteilen haben. Während die klassische Abschlussprüfung auf historische Finanzinformationen fokussiert ist, verlangt die DORA-Prüfung eine Bewertung organisatorischer, technischer und prozessualer Maßnahmen rund um IT- und Cyberresilienz.

Damit sollen drei Ziele erreicht werden: Erstens soll für die Aufsichtsbehörden eine verlässliche Informationsgrundlage geschaffen werden. Zweitens unterstützt die Prüfung die gesetzlichen Vertreter und Aufsichtsgremien der Finanzunternehmen in ihrer Verantwortung für digitale Resilienz. Drittens sorgt die Standardisierung dafür, dass die Prüfungen trotz großer Bandbreite an Institutsgrößen und Geschäftsmodellen vergleichbar und verhältnismäßig bleiben.

Überblick über die Inhalte

Der Standard ist in mehrere Abschnitte gegliedert. Nach den Vorbemerkungen mit Definitionen und Zielsetzungen folgt die Darstellung der Prüfungsdurchführung. Dort wird zunächst auf allgemeine Berufspflichten, Auftragsannahme und Qualitätssicherung eingegangen. Besonders ausführlich beschreibt der Standard den Ablauf der sogenannten „Organisationsprüfungen“.

Diese gliedern sich in drei zentrale Schritte: Zunächst würdigt der Prüfer das sogenannte „Soll-Objekt“, also die vom Unternehmen abgeleiteten organisatorischen Vorgaben aus den gesetzlichen Anforderungen. Darauf aufbauend erfolgt eine Angemessenheitsprüfung, bei der beurteilt wird, ob diese Vorgaben sachgerecht in Prozesse, Regeln und Verfahren umgesetzt wurden. Schließlich schließt sich die Wirksamkeitsprüfung an, mit der die tatsächliche Einhaltung der Vorgaben im Berichtszeitraum überprüft wird.

Darüber hinaus beschreibt der Standard die Anforderungen an Prüfungsnachweise, Dokumentation und die Berichterstattung. Hierbei wird Wert auf Transparenz gelegt: Der Prüfer muss nicht nur Mängel feststellen, sondern auch die Maßnahmen zur Behebung in den Folgejahren nachverfolgen. Zudem ist eine enge Kommunikation mit den beaufsichtigten Unternehmen und der Aufsicht vorgesehen.

Wichtigste Punkte

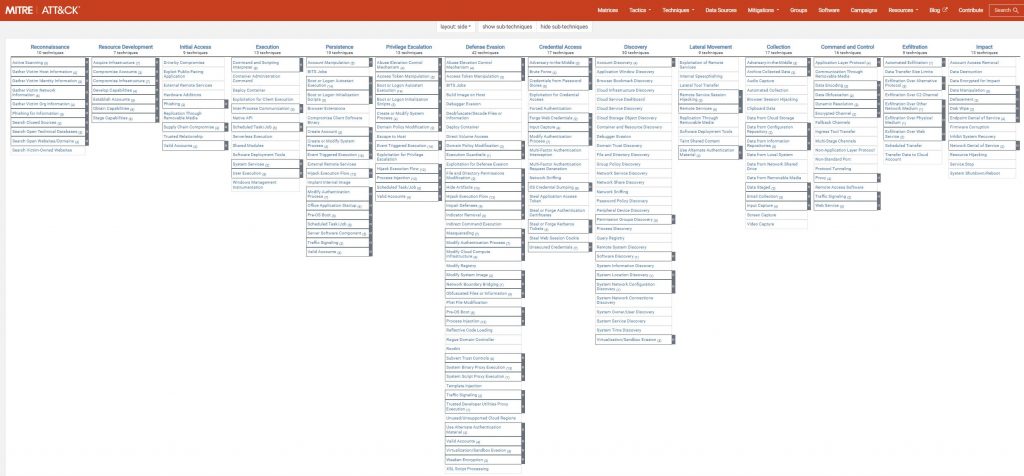

Besonders hervorzuheben ist, dass die Prüfungspflichten inhaltlich sehr konkret auf die DORA-Artikel zugeschnitten sind. Dazu gehören das IKT-Risikomanagement (Artikel 5–14 DORA), das IKT-Vorfallsmeldewesen (Artikel 17–19, 23), das Testen der digitalen Resilienz (Artikel 24–25), das Management von IKT-Drittparteienrisiken (Artikel 28–30) sowie der Informationsaustausch über Cyberbedrohungen (Artikel 45 Abs. 3). Nicht umfasst sind dagegen die Vorgaben zu Threat-Led Penetration Tests (TLPT) nach Artikel 26 und 27.

Ein weiterer wichtiger Punkt ist das Prinzip der Proportionalität: Die Prüfung soll sich immer an Größe, Komplexität und Risikoprofil des jeweiligen Instituts orientieren. Das verhindert eine Überlastung kleinerer Institute und erlaubt gleichzeitig eine tiefgehende Prüfung bei systemrelevanten Unternehmen.

Weitere Zeitplanung

Bis Ende Oktober 2025 läuft die Konsultationsfrist, innerhalb derer Fachkreise, Unternehmen und Prüfer Feedback zum Entwurf einreichen können. Im Anschluss wird das IDW die Stellungnahmen auswerten und den Standard endgültig verabschieden. Für die Praxis bedeutet dies, dass bereits für die Abschlussprüfungen des Geschäftsjahres 2025 – mit Stichtag 31. Dezember 2025 – die neuen Anforderungen greifen können.

Finanzunternehmen sollten sich daher frühzeitig auf die Prüfungen vorbereiten. Dazu gehört eine Überprüfung des IKT-Risikomanagements, die Einrichtung klarer Prozesse zur Meldung von IT-Vorfällen, die regelmäßige Durchführung von Resilienz-Tests sowie ein stringentes Management der Risiken aus Auslagerungen und Drittparteien. Auch Prüfer müssen ihre Prüfungsansätze, Teams und Dokumentationssysteme rechtzeitig an die neuen Anforderungen anpassen.