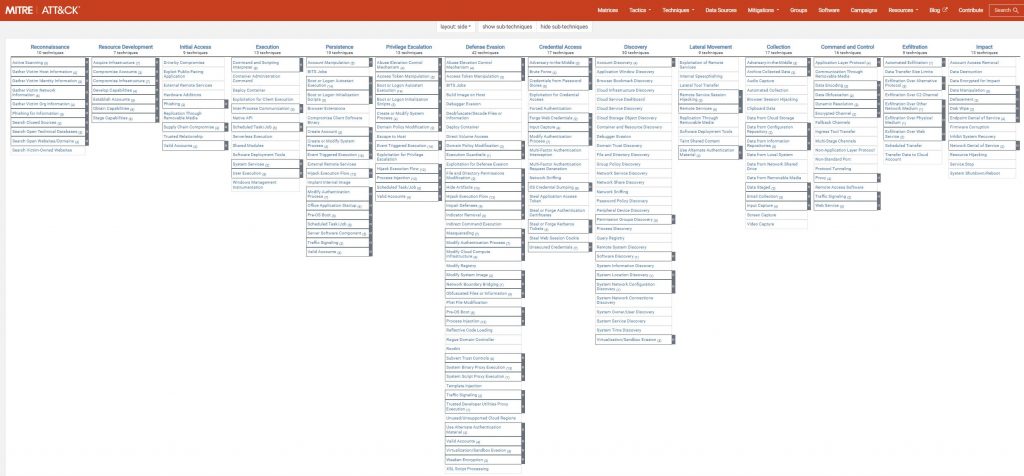

MITRE ATT&CK® ist eine weltweit zugängliche Wissensbasis über Taktiken und Techniken von Angreifern, die auf realen Beobachtungen beruht. Die ATT&CK-Wissensbasis wird als Grundlage für die Entwicklung spezifischer Bedrohungsmodelle und -methoden im privaten Sektor, in der Regierung und in der Gemeinschaft der Cybersicherheitsprodukte und -dienstleistungen verwendet.

Mit der Schaffung von ATT&CK erfüllt MITRE seinen Auftrag, Probleme für eine sicherere Welt zu lösen, indem es Gemeinschaften zusammenbringt, um eine effektivere Cybersicherheit zu entwickeln. ATT&CK ist offen und steht jeder Person oder Organisation zur kostenlosen Nutzung zur Verfügung.

ATT&CK Matrix for Enterprise:

Das ATT&CK Framework kann Unternehmen helfen, Analysen zu entwickeln, die die von einem Angreifer verwendeten Techniken erkennen. Folgende Hilfsmittel und Anleitungen in Form von Anwendungsfällen (Use Cases) werden dafür bereitgestellt, die nachfolgend beispielhaft für den ausgewählten Bereich aufgeführt werden.

Erkennen und Analysen

- Erste Schritte mit ATT&CK: Erkennung und Analyse Blog Post: In diesem Blogbeitrag wird beschrieben, wie Sie ATT&CK für die Erkennung und Analyse auf drei verschiedenen Schwierigkeitsgraden einsetzen können.

- Cyber Analytics Repository (CAR): ATT&CK ist der Rahmen für das Vorgehen von Angreifern, und CAR ist eine Wissensdatenbank mit Analysen, die auf ATT&CK basieren. In diesem Blog-Beitrag über CAR wird unsere Arbeit zur Verbesserung des Systems erläutert.

- Auffinden von Cyber-Bedrohungen mit ATT&CK-basierten Analysen: Präsentiert eine Methodik für die Verwendung von ATT&CK zum Aufbau, Testen und Verfeinern verhaltensbasierter analytischer Erkennungsfunktionen.

- CASCADE: Dieses MITRE-Forschungsprojekt zielt darauf ab, die Arbeit des “Blue Teams” zu automatisieren, einschließlich der Durchführung von Analysen.

- ATT&CKing the Status Quo Präsentation: Der letzte Teil dieser Präsentation bietet eine Einführung in die Verwendung von ATT&CK zur Erstellung von Analysen. Die Folien sind ebenfalls verfügbar.

- Viele Mitglieder der ATT&CK-Community leisten hervorragende Arbeit bei der Analyse und Erkennung. Wir empfehlen Ihnen, sich die Präsentationen der ATT&CKcon 2018 anzusehen, um sich Anregungen zu holen. Sie können uns auch auf Twitter unter @MITREattack folgen, da wir manchmal Informationen über Community-Projekte retweeten, die ATT&CK-Nutzern helfen könnten.

ATT&CK bietet eine gemeinsame Sprache und einen Rahmen, den Red Teams nutzen können, um spezifische Bedrohungen zu emulieren und ihre Operationen zu planen.

Emulation von Angriffen und Red Teaming

- Erste Schritte mit ATT&CK: Emulation von Angreifern und Red Teaming Blog Post: In diesem Blogbeitrag wird beschrieben, wie Sie ATT&CK für die Emulation von Angreifern und Red Teaming auf drei verschiedenen Schwierigkeitsgraden einsetzen können.

- Do-It-Yourself ATT&CK-Evaluierungen zur Verbesserung Ihrer Sicherheitslage Präsentation: In dieser Präsentation wird erläutert, wie Verteidiger ihre Sicherheitslage durch den Einsatz von Gegneremulationen verbessern können, indem sie ihre eigenen ATT&CK-Evaluierungen durchführen.

- APT ATT&CK – Bedrohungsbasiertes Purple Teaming mit ATT&CK Fortsetzung der Präsentation: In dieser Präsentation wird der Einsatz von ATT&CK für Purple Teaming vertieft, einschließlich der Erfahrungen aus ATT&CK-Evaluierungen.

- To Blue with ATT&CK-Flavored Love Präsentation: Diese Präsentation zeigt aus der Sicht eines roten Teamers, wie ATT&CK ein wertvolles Instrument ist, um roten und blauen Teams bei der Zusammenarbeit zur Verbesserung ihrer Verteidigung zu helfen. Die Folien sind ebenfalls verfügbar.

- Auffinden von Cyber-Bedrohungen mit ATT&CK-basierten Analysen: Präsentiert eine Methodik für die Verwendung von ATT&CK zum Aufbau, Testen und Verfeinern verhaltensbasierter analytischer Erkennungsfunktionen.

- Pläne für die Emulation von Angreifern: Um die praktische Anwendung von ATT&CK für offensive Operatoren und Verteidiger zu demonstrieren, hat MITRE Pläne für die Emulation von Angreifern erstellt. Wir haben bereits einen Plan für APT3 (sowie ein begleitendes Feldhandbuch) veröffentlicht und werden voraussichtlich in Zukunft weitere Pläne veröffentlichen.

- CALDERA: CALDERA ist ein automatisiertes System zur Emulation von Angreifern, das das Verhalten von Angreifern nach einer Kompromittierung in Windows-Unternehmensnetzwerken durchführt. Es generiert Pläne unter Verwendung eines vorkonfigurierten Angreifermodells, das auf ATT&CK basiert. Diese Präsentation von der BSides Charm bietet einen Überblick über CALDERA.

- Threat-based Purple Teaming with ATT&CK Präsentation: Diese Präsentation beschreibt, wie Purple Teams ATT&CK als gemeinsame Sprache für die Emulation von Angreifern nutzen können. Die Folien sind ebenfalls verfügbar.

- ATT&CKing mit Threat Intelligence Präsentation: Diese Präsentation zeigt auf, wie Bedrohungsdaten für die ATT&CK-basierte Emulation von Gegnern genutzt werden können.

- ATT&CK Evaluations Adversary Emulation Summary: Diese Zusammenfassung von der ATT&CK Evaluations Website bietet eine Einführung in den Ansatz der Gegneremulation bei ATT&CK Evaluations.

Bewertung und Technik

ATT&CK kann verwendet werden, um die Fähigkeiten Ihres Unternehmens zu bewerten und technische Entscheidungen zu treffen, z. B. welche Tools oder Protokollierung Sie implementieren sollten.

- Erste Schritte mit ATT&CK: Assessments und Engineering Blog Post: Dieser Blog-Beitrag beschreibt, wie Sie ATT&CK für Assessments und Engineering in drei verschiedenen Schwierigkeitsgraden einsetzen können.

- Lessons Learned – Anwendung von ATT&CK-basierten SOC-Bewertungen Präsentation: Diese Keynote-Präsentation erörtert einen Prozess zur Bewertung der Detektivfähigkeiten eines SOC in Bezug auf ATT&CK, einschließlich der praktischen Erfahrungen und Erkenntnisse von MITRE.

- ATT&CK-Bewertungen: Die von MITRE durchgeführten Evaluierungen von Cybersicherheitsprodukten anhand einer offenen, auf ATT&CK basierenden Methodik können Endanwendern helfen zu verstehen, wie kommerzielle Sicherheitsprodukte bekannte Verhaltensweisen von Angreifern erkennen.

- Auffinden von Cyber-Bedrohungen mit ATT&CK-basierten Analysen: Präsentiert eine Methodik für die Verwendung von ATT&CK zum Aufbau, Testen und Verfeinern verhaltensbasierter analytischer Erkennungsfunktionen.

Sollten Sie Unterstützung bei der Anwendung des Rahmenwerks für Ihr Unternehmen, insbesondere dem Aufbau der Use Cases, Emulation der Angriffe und Ableitung von Maßnahmen zur Verbesserung des Cyber-Schutzniveaus, nehmen Sie gern Kontakt mit uns auf.

Link zur Website: MITRE ATT&CK®