Die Finanzberichterstattungsrahmen und die Governance-Strukturen werden immer komplexer, und die Technologie spielt eine zunehmend wichtige Rolle in der Kontrollumgebung von Unternehmen. Diese Veränderungen erfordern einen umfassenderen und konsequenten Prozess zur Identifikation und Bewertung von Risiken.

Wirtschaftsprüfer/innen spielen bei der Sicherstellung von Qualität und Vertrauen in die Finanzberichterstattung von Unternehmen eine entscheidende Rolle. Ein zentraler Aspekt der Jahresabschlussprüfung besteht darin, ausreichende Prüfungshandlungen durchzuführen, um geeignete Prüfnachweise und Prüfungssicherheit zu erhalten und die Risiken wesentlicher Fehlern und Falschdarstellungen in der Rechnungslegung einschätzen bzw. ausschließen zu können.

Das International Auditing and Assurance Standards Board (“IAASB”) hat eine überarbeitete, internationale Version des Prüfungsstandards ISA 315 im Dezember 2019 herausgegeben. Der deutsche Standard ISA [DE] 315 (2019 revised) wurde durch das Institut der Wirtschaftsprüfer (IDW) überarbeitet und in Heft 6/2022 der IDW Life veröffentlicht.

Was ist das Ziel des neuen Standards?

Die Überarbeitung der ISA 315 zielte darauf ab, einen systematischeren Prozess der Identifikation und Bewertung von Risiken zu fördern, was wiederum zu besseren Reaktionen auf die identifizierten Risiken führt und die Prüfungshandlungen des Wirtschaftsprüfers auf die Behandlung und Bewertung dieser Risiken fokussiert. Der bisherige Standard berücksichtigte zudem nicht den Einsatz von automatisierten Tools und Techniken und führt spezifische Leitlinien zur Verwendung automatisierter Tools und Techniken durch Wirtschaftsprüfer ein.

Der neue Standard zielt darauf ab:

- Die Herangehensweise der Wirtschaftsprüfer an das Verständnis des Unternehmens, des Geschäftsmodells, der Branche und des Umfeld sowie der Aktivitäten zum internen Risikomanagement und Überwachung des IKS zu schärfen und bei der Risikoidentifikation und -bewertung zu berücksichtigen.

- Den Standard flexibler zu gestalten, indem prinzipienbasierte Anforderungen überarbeitet und spezifische Überlegungen sowie Beispiele in den Anwendungshinweisen für weniger komplexe und komplexere Unternehmen aufgenommen werden und diesen auch für KMUs anwendbar zu machen.

- Die Anwendung des Standards durch Wirtschaftsprüfer zu unterstützen, indem die Anwendungshinweise verbessert werden.

Der überarbeitete Standard gilt für Perioden, die am oder nach dem 15. Dezember 2021 beginnen.

Hauptänderungen

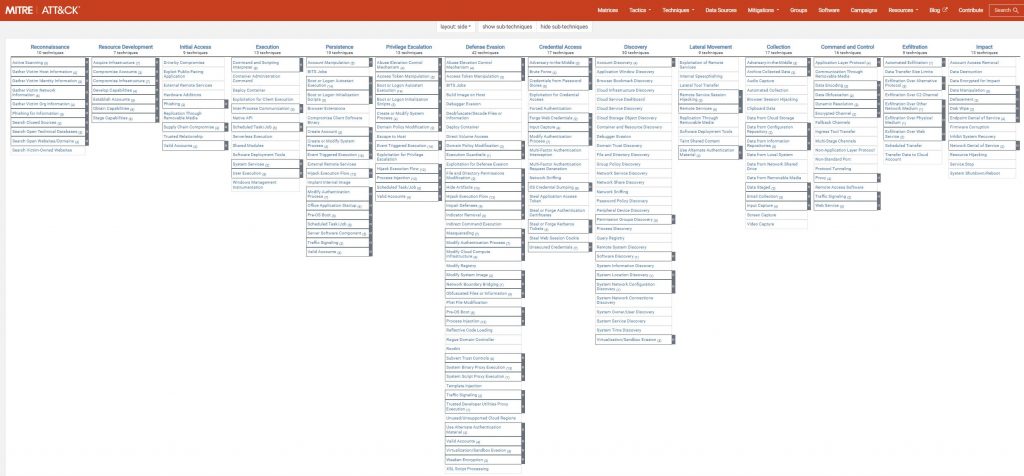

- Zahlreiche Begriff werden neu eingeführt bzw. im Vergleich zum IDW PS 330 synonym neu definiert. Dazu gehören beispielsweise “bedeutende Arten von Geschäftsvorfällen, Kontensalden sowie Abschlussangaben (EN: “SCOTABD – Significant classes of transactions, account balances or disclosures”), “Risiken, die aus dem Einsatz von IT resultieren” (EN: “RAIT – Risks arising from the use of IT”) oder auch “Kontrollaktivitäten über Journalbuchungen” (EN: “JEC – Journal Entry Controls”), um nur einige zu nennen.

- Eine verstärkte Betonung der professionellen Skepsis. Insbesondere wird verlangt, alle aus den Risikobewertungsverfahren gewonnenen Beweise, ob bestätigend oder widersprüchlich, zu berücksichtigen und zu bewerten, ob diese eine angemessene Grundlage für die Risikobewertung bieten. Die Dokumentation kann dabei auch die Art und Weise enthalten, wie der Wirtschaftsprüfer die Beweise bewertet hat.

- Einführung eines neuen Spektrums von Risiken, bei denen sich am oberen Ende erhebliche Risiken befinden. Dies soll dazu führen, dass gezielter auf identifizierte Risiken reagiert wird.

- Die separate Bewertung des inhärenten Risikos und des Kontrollrisikos sowie die Einführung von fünf neuen Faktoren des inhärenten Risikos zur Unterstützung der Risikobewertung: Subjektivität, Komplexität, Unsicherheit, Veränderung und Anfälligkeit für Fehler aufgrund von Management-Bias oder Betrug.

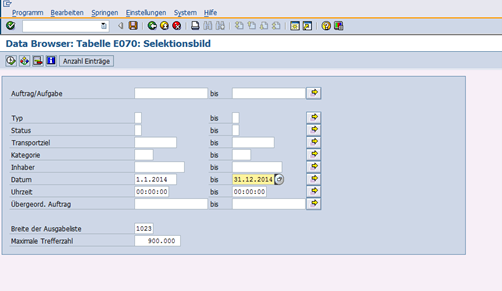

- Die Erweiterung des Standards um Überlegungen der Wirtschaftsprüfer in Bezug auf IT, einschließlich neuer und aktualisierter Anhänge zur Verständnis der IT und der IT-allgemeinen Kontrollen. Wirtschaftsprüfer müssen ein Verständnis für Informationsverarbeitungsaktivitäten gewinnen und Risiken identifizieren, die aus der Nutzung von IT resultieren. Der Standard ermöglicht es Wirtschaftsprüfern, automatisierte Tools zur direkten Informationsbeschaffung oder zum digitalen Download aus den Informationssystemen des Unternehmens zu verwenden.

- Es wird konkretisiert, welche IT-Systeme (neu: Informationssysteme) und allgemeinen IT-Kontrollen (GITC) und indirekte Kontrollen zu prüfen sind, um die Wirksamkeit von direkten Kontrollen, die auf ein Prüfungsrisiko wirken, zu bewerten.

- Die Überarbeitung des Begriffs “Interne Kontrolle” zu “System der internen Kontrollen des Unternehmens”. Darunter fallen Kontrollen, die ein erhebliches Risiko ansprechen, Kontrollen über Buchungssätze, Kontrollen, die der Wirtschaftsprüfer auf Wirksamkeit testen möchte sowie andere Kontrollen, die der Wirtschaftsprüfer für angemessen hält. Eine wichtige Aufgabe des Managements besteht darin, ein System der internen Kontrollen zu etablieren und aufrechtzuerhalten. Der Wirtschaftsprüfer muss das Design jeder für die Prüfung relevanten Kontrolle prüfen und sicherstellen, dass sie ordnungsgemäß umgesetzt wurde.

Dieser Standard wird damit zu einer Erhöhung der Qualität der Prüfung durch die Prüfungsteams führen, erhöht jedoch den Anspruch an das Verständnis des Unternehmensumfelds und der Informationsverarbeitungsprozesse und deren Abbildung in den IT-Systemen und des eingerichteten Kontrollsystems.

Kleinere und mittelgroße Kanzleien müssen ihr Vorgehen, insbesondere zu Risikoerfassung, der Reaktion auf diese und die Dokumentation der Prüfungsstrategie anpassen und ihre Prüfungsteams auf die Anwendung der Vorgehensweise nach dem ISA [DE] 315 (2019 revised) schulen.

![Der ISA [DE] 315 (2019 revised) ist für den Prüfungszeitraum 2023 anzuwenden – was ändert sich?](https://grc-factory.com/wp-content/uploads/2023/01/pexels-brett-sayles-4339335-770x499.jpg)